Miles de teléfonos y enrutadores fueron incluidos en el servicio proxy, sin el conocimiento de los usuarios

imágenes falsas

Los delincuentes están trabajando horas extras para anonimizar sus actividades ilícitas en línea utilizando los dispositivos de miles de usuarios desprevenidos, como lo demuestran dos informes no relacionados publicados el martes.

El primero, de la firma de seguridad Lumen Labs, informa que alrededor de 40.000 enrutadores domésticos y de oficina han sido transferidos a una empresa criminal que anonimiza la actividad ilícita en Internet, y que se agregan otros 1.000 nuevos dispositivos cada día. El malware responsable es una variante de La luna, una familia de códigos maliciosos que se remonta al menos a 2014. En sus inicios, TheMoon infectaba casi exclusivamente los enrutadores de la serie Linksys E1000. A lo largo de los años diversificado para apuntar a Asus WRT, cámaras de red Vivotek y varios modelos de D-Link.

En los años posteriores a su debut, el comportamiento de autopropagación de TheMoon y su creciente capacidad para comprometer una amplia base de arquitecturas permitieron una curva de crecimiento que llamó la atención en los círculos de seguridad. Más recientemente, la visibilidad de la botnet de Internet de las cosas ha disminuido, lo que llevó a muchos a suponer que era inerte. Para sorpresa de los investigadores del Black Lotus Lab de Lumen, durante un solo período de 72 horas a principios de este mes, TheMoon agregó 6.000 enrutadores ASUS a sus filas, una indicación de que la botnet es más fuerte que nunca.

Más impresionante que el descubrimiento de más de 40.000 enrutadores infectados para pequeñas oficinas y oficinas domésticas ubicadas en 88 países es la revelación de que TheMoon está registrando la gran mayoría de los dispositivos infectados con Faceless, un servicio vendido en foros criminales en línea para anonimizar actividades ilícitas. El servicio proxy ganó amplia atención el año pasado después de este perfil por KrebsOnSecurity.

«Esta red global de enrutadores SOHO comprometidos brinda a los actores la capacidad de eludir algunas herramientas de detección estándar basadas en la red, especialmente aquellas basadas en geolocalización, bloqueo basado en sistemas autónomos o aquellas que se centran en el bloqueo TOR», dijeron investigadores de Black Lotus. escribió el martes. Agregaron que “el 80 por ciento de los robots Faceless están ubicados en los Estados Unidos, lo que implica que las cuentas y organizaciones dentro de los EE. UU. son los objetivos principales. Sospechamos que la mayor parte de la actividad delictiva probablemente consistirá en la pulverización de contraseñas y/o la filtración de datos, especialmente en el sector financiero”.

Los investigadores continuaron diciendo que las formas más tradicionales de anonimizar el comportamiento ilícito en línea pueden haber caído en desgracia entre algunos delincuentes. Las VPN, por ejemplo, pueden registrar la actividad del usuario, a pesar de que algunos proveedores de servicios afirmen lo contrario. Los investigadores dicen que la posibilidad de alterar el navegador anónimo Tor también puede haber asustado a algunos usuarios.

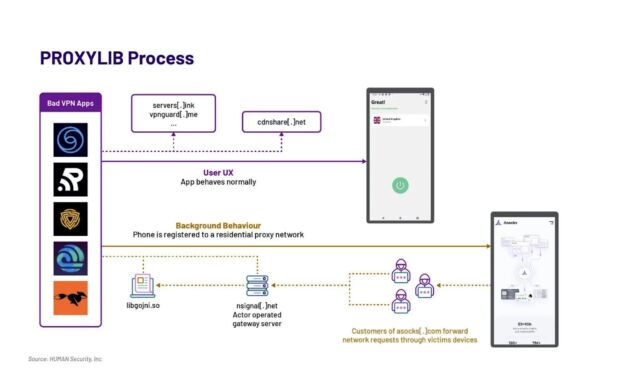

La segunda publicación provino de Satori Intelligence, el brazo de investigación de la empresa de seguridad HUMAN. Informó haber encontrado 28 aplicaciones disponibles en Google Play que, sin que los usuarios lo supieran, registraron sus dispositivos en una red proxy residencial de 190.000 nodos en su punto máximo para anonimizar y ofuscar el tráfico de Internet de terceros.

HUMANO

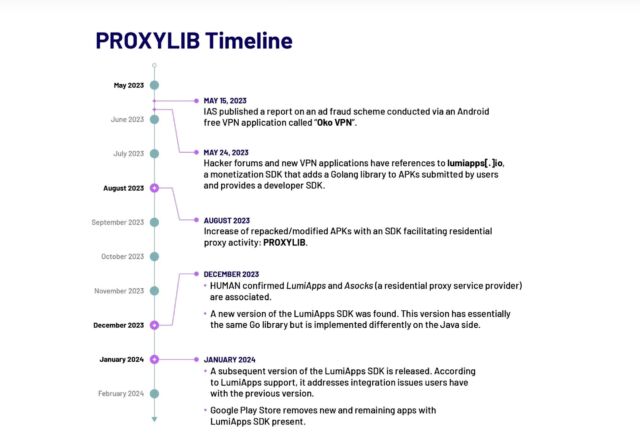

ProxyLib, el nombre que Satori le dio a la red, tiene sus raíces en Oko VPN, una aplicación que fue eliminada de Play el año pasado tras ser revelada. Uso de dispositivos infectados para fraude publicitario.. Las 28 aplicaciones que Satori descubrió copiaron el código VPN de Oko, lo que las convirtió en nodos en el servicio de proxy residencial de Asock.

HUMANO

Los investigadores han identificado una segunda generación de aplicaciones ProxyLib desarrolladas a través de lumiapps[.]io, un kit de desarrollo de software que implementa exactamente la misma funcionalidad y utiliza la misma infraestructura de servidor que Oko VPN. El SDK de LumiApps permite a los desarrolladores integrar su código personalizado en una biblioteca para automatizar procesos estándar. También permite a los desarrolladores hacer esto sin tener que crear una cuenta de usuario o volver a compilar el código. En su lugar, pueden cargar su código personalizado y descargar una nueva versión.

HUMANO

«Satori observó a personas que usaban el kit de herramientas LumiApps en la naturaleza», escribieron los investigadores. “La mayoría de las aplicaciones que identificamos entre mayo y octubre de 2023 parecen ser versiones modificadas de aplicaciones legítimas conocidas, lo que indica además que los usuarios no necesariamente necesitan acceder al código fuente de las aplicaciones para modificarlas utilizando LumiApps. Estas aplicaciones se denominan ampliamente 'mods' o se las conoce como versiones parcheadas y se comparten fuera de Google Play Store».

Los investigadores no saben si los 190.000 nodos que componían Asock en su apogeo estaban formados exclusivamente por dispositivos Android infectados o si incluían otro tipo de dispositivos comprometidos por otros medios. De cualquier manera, el número indica la popularidad de los servidores proxy anónimos.

Las personas que quieran evitar que sus dispositivos sean incluidos en estas redes deben tomar algunas precauciones. La primera es resistir la tentación de seguir utilizando dispositivos cuando ya no cuentan con el soporte del fabricante. La mayoría de los dispositivos traídos a TheMoon, por ejemplo, han llegado al final de su vida útil, lo que significa que ya no reciben actualizaciones de seguridad. También es importante instalar actualizaciones de seguridad de manera oportuna y deshabilitar UPnP a menos que exista una buena razón para permanecer habilitado y permitir solo los puertos necesarios. Los usuarios de dispositivos Android deben instalar aplicaciones con moderación y sólo después de investigar la reputación de la aplicación y su fabricante.

«Introvertido. Solucionador de problemas. Aficionado total a la cultura pop. Estudiante independiente. Creador».