Fiscales guatemaltecos allanan oficinas de organización benéfica Save the Children | AP

CIUDAD DE GUATEMALA (AP) — Fiscales guatemaltecos allanaron el jueves las oficinas de la organización benéfica Save the Children, citando una denuncia que alegaba violaciones de los derechos de los niños migrantes. El fiscal Rafael Curruchiche dijo en un video…

Guatemala Save the Children | Noticias del mundo

estado AlabamaAlaskaArizonaArkansasCaliforniaColoradoConnecticutDelawareFloridaGeorgiaHawaiIdahoIllinoisIndianaIowaKansasKentuckyLuisianaMaineMarylandMassachusettsMichiganMinnesotaMisisipíMisuriMontanaNebraskaNevadaNuevo HampshireNew JerseyNuevo MexicoNueva YorkCarolina del NorteDakota del NorteOhioOklahomaOregónPensilvaniaIsla de RodasCarolina del SurDakota del SurTennesseTexasUtahVermontVirginiaWashingtonWashington DCVirginia del OesteWisconsinWyomingPuerto RicoIslas Vírgenes de EE.UUFuerzas Armadas de las AmericasFuerzas Armadas del PacíficoFuerzas Armadas EuropeasIslas Marianas del NorteIslas MarshallSamoa AmericanaEstados Federados de MicronesiaGuamPalaosAlberta,…

Rompiendo el ciclo de pobreza generacional en Guatemala a través de las microfinanzas

Clientes de microfinanzas de Guatemala Puente de la Amistad ¿Qué tan exitosas son las organizaciones de microfinanzas en el cumplimiento de sus misiones? Según un informe reciente, un grupo con sede en Estados Unidos Puente de la Amistadmuestra clara evidencia…

Peso pluma sobre su icónica actuación en Coachella y cómo poner a 'México en el mapa'

Es sólo una subida desde aquí hasta peso pluma. Hablando con PEOPLE a la luz de su asociación con Sony Electronics, la estrella mexicana habló sobre su icónica actuación en Coachella y cómo llevó la música regional mexicana a una…

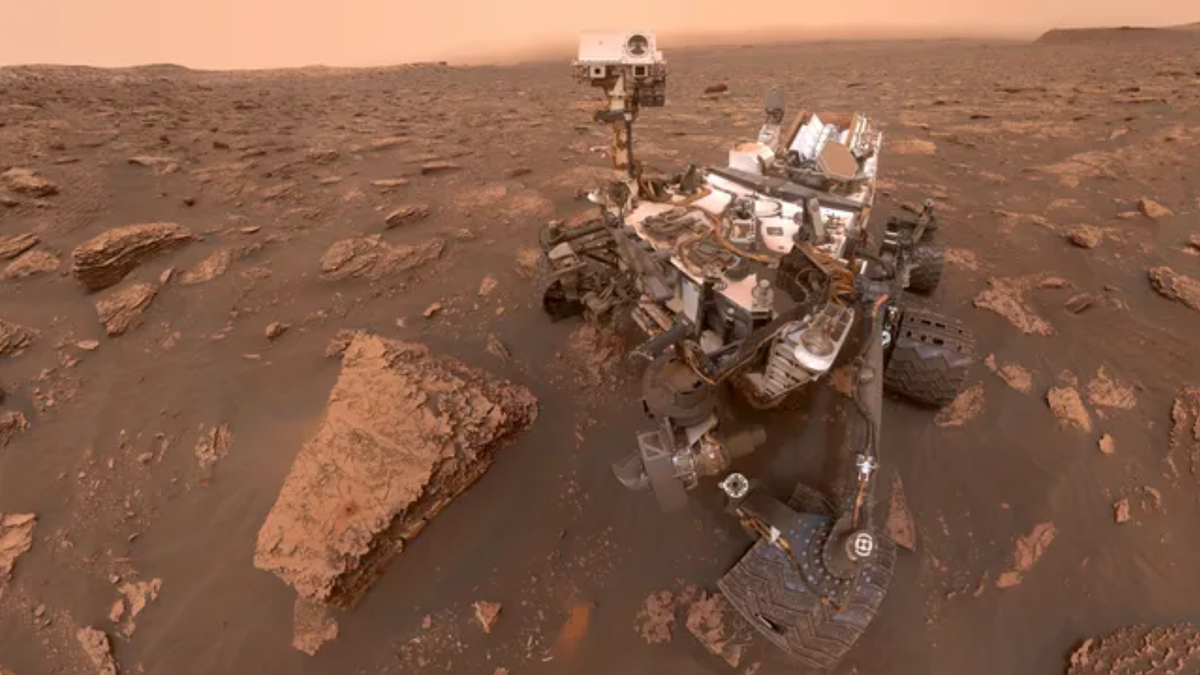

El rover Curiosity puede estar 'eructando' metano del subsuelo de Marte

Desde 2012, el rover Curiosity de la NASA ha detectado repetidamente metano en Marte, concretamente cerca de su lugar de aterrizaje dentro del cráter Gale de 154 kilómetros de ancho. Pero esto Metano de Marte se está comportando de forma…

El segmento de juegos de Xbox recibe otro impulso gracias a Activision Blizzard

Los ingresos por juegos de Microsoft aumentaron significativamente año tras año, según su informe de ganancias del tercer trimestre. Pero el gran aumento en los ingresos es engañoso: la mayor parte simplemente refleja la incorporación de Activision Blizzard (¡y King!)….

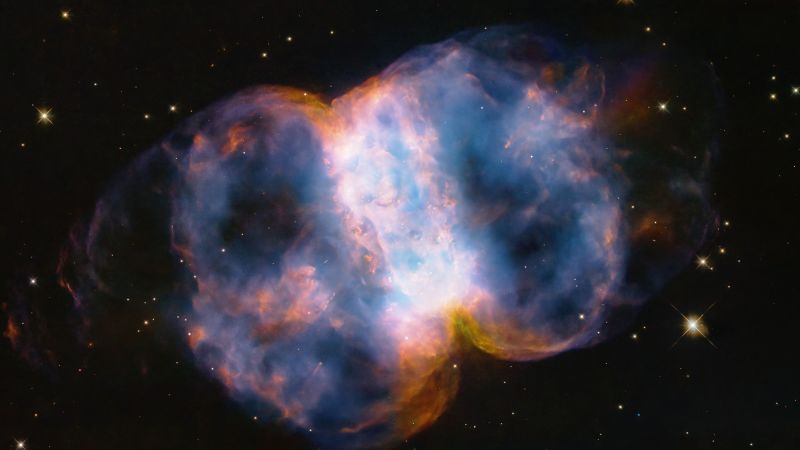

La imagen del Hubble puede contener evidencia de canibalismo estelar en una nebulosa con forma de mancuerna

Suscríbase al boletín científico Wonder Theory de CNN. Explora el universo con noticias sobre descubrimientos fascinantes, avances científicos y más. cnn – El Telescopio Espacial Hubble ha capturado una nueva e impresionante imagen del gas brillante expulsado de una estrella…

AMD Ryzen 9 7950X e Intel Core i9 14900K: Ubuntu 22.04 vs. 23.10 vs. 24.04 Rendimiento de Linux

Muestra tu apoyo: Este sitio se financia principalmente con publicidad. Los anuncios son los que han permitido que este sitio se ejecute diariamente durante los últimos 19 años aproximadamente. Hacemos todo lo posible para garantizar que solo se muestren anuncios…

Guatemala sede de conferencia centroamericana de seguridad centrada en ciberseguridad

Para la Conferencia de Seguridad Centroamericana (CENTSEC) de este año, líderes de defensa y seguridad pública de Estados Unidos y Centroamérica discutieron el tema central de la conferencia, que fue la utilización de innovaciones para asegurar las fronteras en todos…

La estrella de '1000-lb Sisters' Tammy Slaton posa en traje de baño después de perder más de 400 libras de peso

Publicado: 3:57 am PDT, 25 de abril de 2024 Tammy Slaton se enorgullece de mostrar su progreso. oh Hermanas de 1000 libras La estrella usó Instagram esta semana para publicar una nueva foto en traje de baño con su amiga,…

:max_bytes(150000):strip_icc():focal(749x0:751x2)/peso-pluma-tout-042524-2e5af2bbafa648a8abdf4faabcef59b4.jpg)