La publicidad maliciosa alojada por Google conduce a un sitio Keepass falso que parece genuino – Ars Technica

Imágenes Miragec/Getty

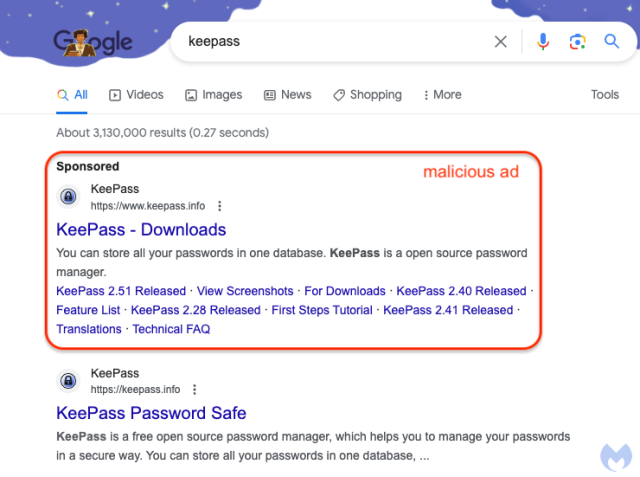

Google fue sorprendido albergando un anuncio malicioso tan convincente que hay muchas posibilidades de que haya logrado engañar a algunos de los usuarios más conocedores de la seguridad que lo encontraron.

Malwarebytes

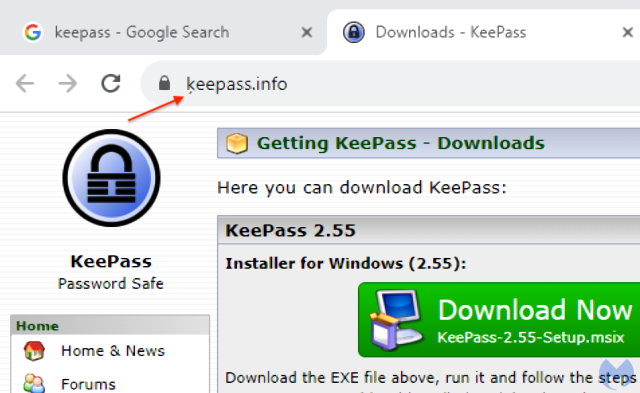

Al mirar el anuncio, que se hace pasar por una propuesta para el administrador de contraseñas de código abierto Keepass, no hay forma de saber si es falso. Después de todo, es Google quien afirma examinar los anuncios que publica. Para que el truco sea aún más convincente, al hacer clic en él se accede a ķeepass.[.]información, que cuando se ve en una barra de direcciones parece ser la sitio web genuino de Keepass.

Malwarebytes

Sin embargo, un enlace más cercano en el enlace muestra que el sitio es No lo genuino. De hecho, ķeepass[.]info, al menos cuando aparece en la barra de direcciones, es solo una forma codificada de indicar xn--eepass-vbb[.]Al parecer, la información está impulsando una familia de malware rastreado como FakeBat. Combinar su anuncio de Google con un sitio web con una URL casi idéntica crea una tormenta de engaño casi perfecta.

«Los usuarios son engañados primero por el anuncio de Google que parece completamente legítimo y luego nuevamente por un dominio similar», escribió Jérôme Segura, jefe de inteligencia de amenazas del proveedor de seguridad Malwarebytes, en un comunicado. post miércoles que reveló la estafa.

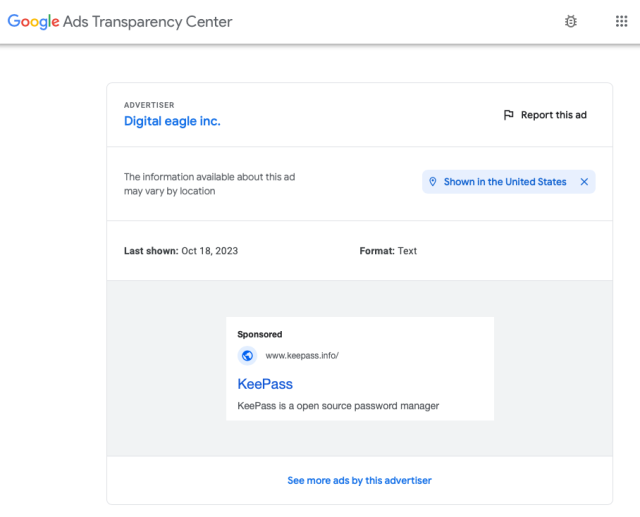

La información disponible en el Centro de transparencia de anuncios de Google muestra que los anuncios se han estado publicando desde el sábado y se mostraron por última vez el miércoles. Los anuncios fueron pagados por una empresa llamada Digital Eagle, que según la página de transparencia es un anunciante cuya identidad ha sido verificada por Google.

Malwarebytes

Los representantes de Google no respondieron de inmediato a un correo electrónico enviado fuera de horario. En el pasado, la compañía ha dicho que elimina inmediatamente los anuncios fraudulentos tan pronto como sea posible después de su denuncia.

El truco que permitió al sitio impostor xn--eepass-vbb[.]información para que aparezca como ķeepass[.]info es un esquema de codificación conocido como código insignificante. Permite representar caracteres Unicode en texto ASCII estándar. Mirando de cerca, es fácil detectar la pequeña figura en forma de coma inmediatamente debajo de la k. Cuando aparece en una barra de direcciones, es igualmente fácil pasar por alto la cifra, especialmente cuando la URL está respaldada por un certificado TLS válido, como es el caso aquí.

El uso de estafas de malware mejoradas con punycode tiene una larga historia. Hace dos años, los estafadores utilizaron anuncios de Google para dirigir a las personas a un sitio que parecía casi idéntico a Brave.com, pero que en realidad era otro sitio malicioso que promocionaba una versión falsa y maliciosa del navegador. La técnica punycode llamó la atención por primera vez en 2017, cuando un desarrollador de aplicaciones web creó un sitio web de prueba de concepto disfrazado de apple.com.

No existe una forma infalible de detectar anuncios maliciosos de Google o URL codificadas. Publicación de eepass[.]La información en los cinco navegadores principales conduce al sitio impostor. En caso de duda, las personas pueden abrir una nueva pestaña del navegador y escribir manualmente la URL, pero esto no siempre es factible cuando son largas. Otra opción es inspeccionar el certificado TLS para asegurarse de que pertenece al sitio web que se muestra en la barra de direcciones.

«Introvertido. Solucionador de problemas. Aficionado total a la cultura pop. Estudiante independiente. Creador».