Otra operación de ransomware conocida como ‘BlackKingdom’ está explotando las vulnerabilidades de Microsoft Exchange Server ProxyLogon para cifrar servidores.

Durante el fin de semana, el investigador de seguridad Marcus Hutchins, también conocido como MalwareTechBlog, tuiteó que un actor de amenazas estaba comprometiendo los servidores de Microsoft Exchange a través del Vulnerabilidades de ProxyLogon para implementar ransomware.

Basado en los registros de sus honeypots, Hutchins afirma que el actor de amenazas usó la vulnerabilidad para ejecutar un script de PowerShell que descarga el ejecutable del ransomware ‘yuuuuu44[.]com ‘y luego lo envía a otras computadoras en la red.

Los Honeypots son dispositivos con vulnerabilidades conocidas expuestas en Internet para atraer atacantes y monitorear sus actividades. Sin embargo, los honeypots de Hutchins no parecen haber sido encriptados, y el ataque que presenció se consideró una campaña fallida.

Alguien acaba de ejecutar este script en todos los servidores Exchange vulnerables a través de la vulnerabilidad ProxyLogon. Afirma ser el «Ransomware» de BlackKingdom, pero no parece cifrar archivos, solo libera un rescate, no para todos los directorios. pic.twitter.com/POYlPYGjsz

– MalwareTech (@MalwareTechBlog) 21 de marzo de 2021

Sin embargo, según los envíos al sitio web de identificación de ransomware ID de ransomware, la campaña BlackKingdom cifró los dispositivos de otras víctimas, y los primeros envíos se vieron el 18 de marzo.

Michael Gillespie, el creador de ID Ransomware, le dijo a BleepingComputer que su sistema vio más de 30 cargas únicas para su sistema, muchas de las cuales se enviaron directamente desde servidores de correo electrónico.

Las víctimas se encuentran en Estados Unidos, Canadá, Austria, Suiza, Rusia, Francia, Israel, Reino Unido, Italia, Alemania, Grecia, Australia y Croacia.

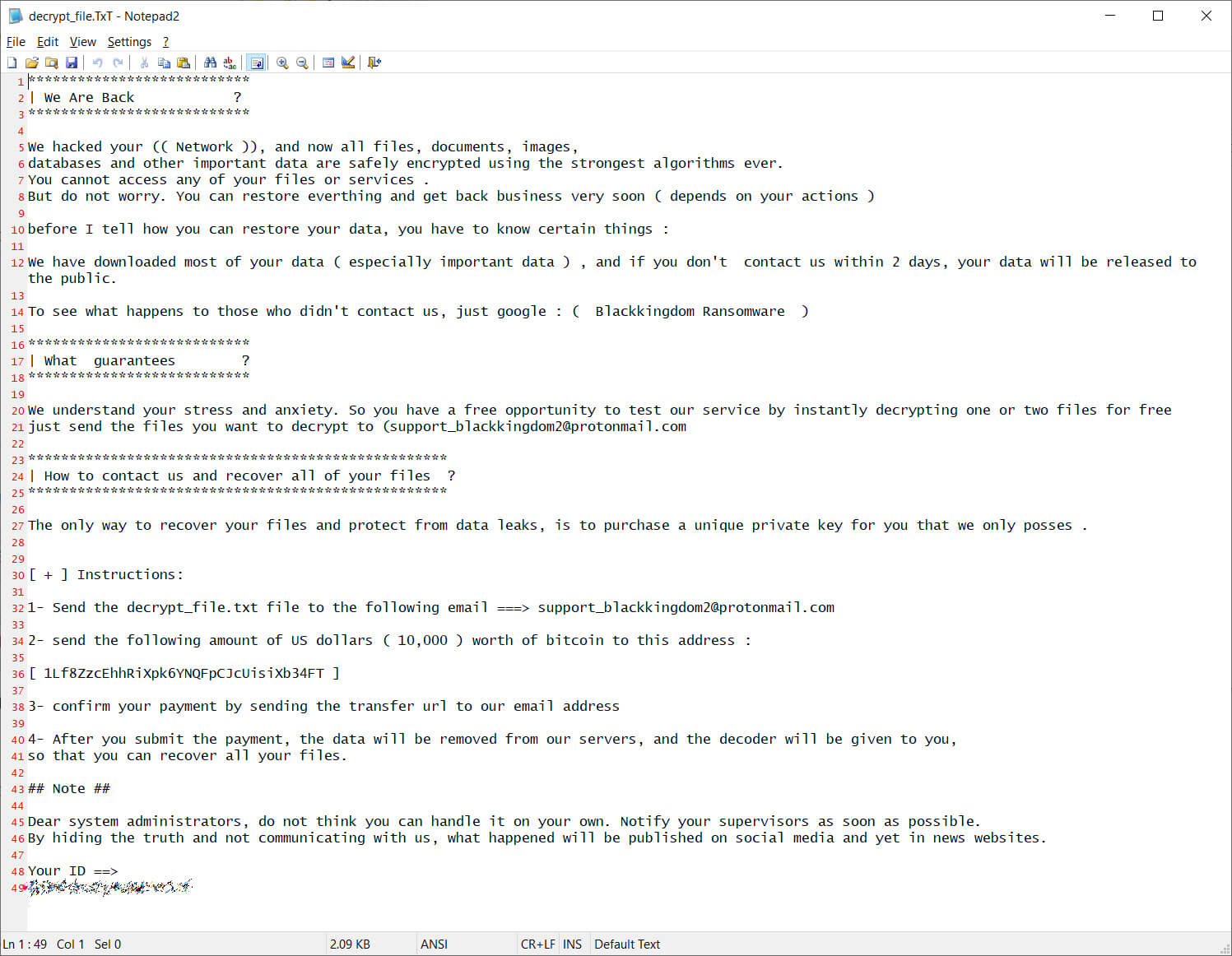

Al encriptar dispositivos, el ransomware encripta archivos usando extensiones aleatorias y luego crea una nota de rescate llamada descifrar_archivo.TxT, Como se muestra abajo. Hutchins afirma que vio una nota de rescate diferente llamada ReadMe.txt que utiliza texto ligeramente diferente.

Todas las notas de rescate vistas por BleepingComputer requieren $ 10,000 en bitcoin y usan la misma dirección de Bitcoin (1Lf8ZzcEhhRiXpk6YNQFpCJcUisiXb34FT) para pago. Esta dirección de Bitcoin recibió solo un pago el 18 de marzo, que se transfirió a otra dirección.

Otro ransomware conocido como BlackKingdom se usó anteriormente en ataques en junio de 2020, cuando las redes corporativas se vieron comprometidas debido a las vulnerabilidades de Pulse VPN.

Aunque no se ha confirmado si los ataques recientes y de verano de 2020 están usando el mismo ransomware, Hutchins dice que el ejecutable de ransomware actual es un script de Python compilado en un ejecutable de Windows. El ransomware BlackKingdom de junio de 2020 también se codificó en Python.

BlackKingdom es el segundo ransomware confirmado que se dirige a las vulnerabilidades de Microsoft Exchange ProxyLogon. El primero fue el DearCry ransomware que se utilizó en ataques limitados a principios de mes.

Recientemente, fabricante líder de productos electrónicos Acer también sufrió un ataque de ransomware REvil que se sospecha que se llevó a cabo a través de vulnerabilidades de ProxyLogon. Sin embargo, esto no ha sido confirmado.

«Introvertido. Solucionador de problemas. Aficionado total a la cultura pop. Estudiante independiente. Creador».