Este software representa una amenaza preocupante ya que aumenta la tasa de éxito de los ataques de malware. Por lo tanto, permite campañas más sofisticadas de phishing y compromiso de correo electrónico comercial (BEC). Además, abre la puerta a ataques técnicamente simples similares al ransomware.

Cómo se descubrió el archivo adjunto de correo electrónico, riesgos e historial

Los analistas de seguridad de Gemini Advisory descubrieron que un ciberdelincuente estaba presentando Appender de correo electrónico, una herramienta que implementa correos electrónicos directamente en el buzón de destino. El objetivo de los atacantes es colocar correos electrónicos de phishing personalizados infectados con malware en los buzones de correo de las víctimas, sin enviar el correo electrónico. Esto evita que las plataformas de seguridad del correo electrónico inspeccionen los mensajes en el servidor de correo electrónico de destino y, por lo tanto, puedan bloquearlo. Esta herramienta proporciona una manera fácil para que los ciberdelincuentes implementen el correo electrónico en nuestras bandejas de entrada.

El responsable de esta amenaza creó en 2019 otra herramienta más sencilla llamada GetMailer Pro. Este software está destinado a emular a los principales clientes de correo electrónico para crear y entregar correos electrónicos masivos automatizados. La diferencia con Email Appender es que no puede eludir los filtros antispam y antifraude que utilizan las plataformas de correo electrónico de los destinatarios. GetMailer Pro utiliza una interfaz de usuario similar a la del nuevo software. También se ofrece un formato de suscripción, aunque por su menor eficiencia se vende a mitad de precio.

Cómo funciona Email Appender

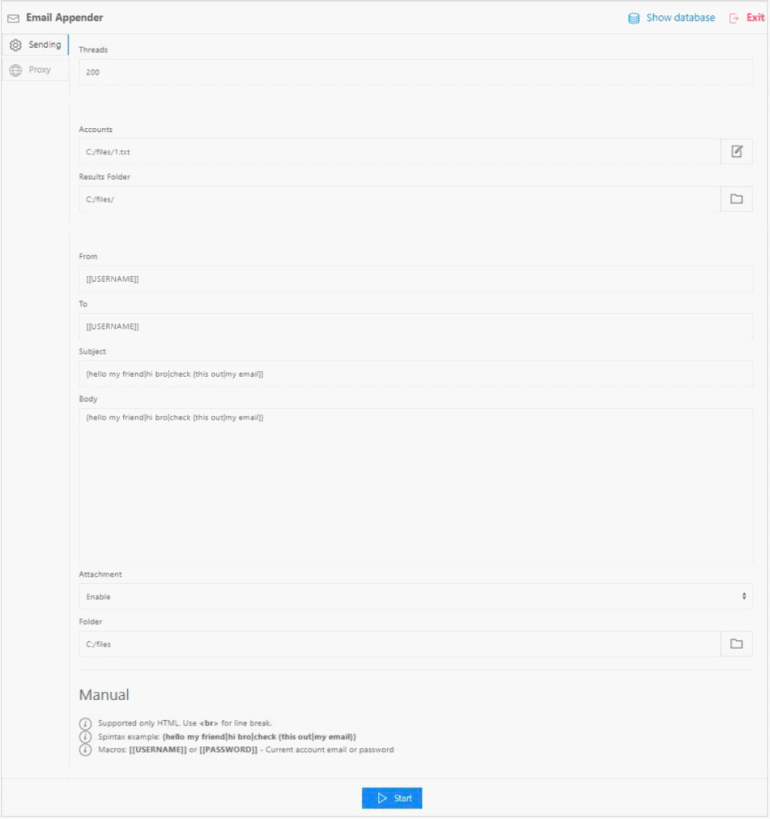

Un atacante que quiera utilizar este software debe comenzar por adquirir una lista de credenciales válidas en forma de direcciones de correo electrónico y sus contraseñas asociadas. Aquí está la pantalla inicial del programa:

A continuación, el atacante carga las credenciales de inicio de sesión de correo electrónico para el adjunto de correo electrónico. Luego, el software verifica que las credenciales sean válidas y se conecta a las cuentas de correo electrónico a través del protocolo IMAP. Este es el protocolo estándar que utilizan los clientes de correo electrónico para recibir mensajes de un servidor de correo electrónico.

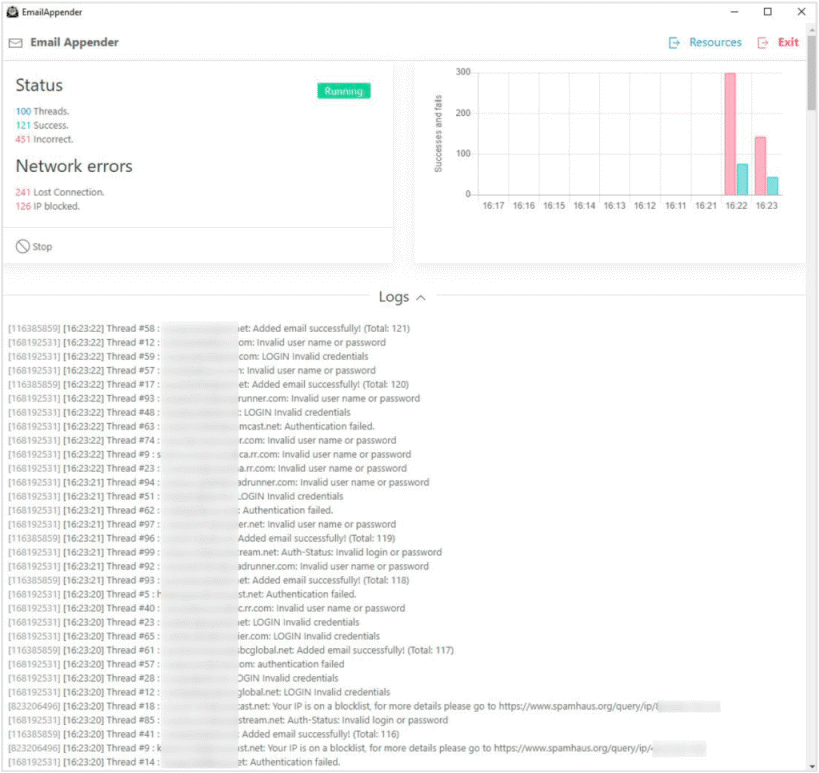

Pueden personalizar los mensajes de correo electrónico con fines delictivos y enviar los mensajes de forma masiva a cuentas comprometidas. Una técnica que pueden utilizar para mejorar su credibilidad puede estar en el campo del remitente. Aquí tienes la herramienta de adición de correo electrónico funcionando:

Prevención, tipos de ataques que podemos sufrir y más

En relación con los riesgos que presentan los enlaces en un correo electrónico, podemos enfrentarnos a varios riesgos. Uno sería el robo de identidad mediante un ataque de phishing. En el contexto del correo electrónico, el phishing se basa en el pensamiento de la víctima de que el correo electrónico malicioso que recibió es legítimo. Luego haga clic en el enlace, ingrese su nombre de usuario y contraseña y la cuenta ya estará en manos de los ciberdelincuentes.

Otro sería Business Email Compromise (BEC), que es otro tipo específico de phishing que se aprovecha de los correos electrónicos comerciales comprometidos. Por ejemplo, un delincuente puede hacerse pasar por alto directivo engañando a la víctima para que obtenga información confidencial. También se puede utilizar para el secuestro de datos, en este caso, si la víctima no está de acuerdo con las solicitudes de los atacantes, pueden publicar sus correos electrónicos con información confidencial.

Los investigadores de Gemini Advisory lanzaron un video de demostración que muestra cómo incluso los atacantes poco capacitados pueden usar Email Appender para llevar a cabo un ataque exitoso.

Mientras que la la mejor forma de prevención una cuenta seria utilizar autenticación multifactor (MFA)Así, además de ingresar el usuario y la contraseña, también debemos insertar un código generado por una aplicación de autenticación o una clave 2FA. En RedesZone, tenemos un tutorial en el que explicamos cómo utilizar la autenticación MFA con tu cuenta Google.

“Introvertido. Solucionador de problemas. Aficionado total a la cultura pop. Estudiante independiente. Creador”.