imágenes falsas

Durante más de una década, se nos ha prometido que un mundo sin contraseñas está a la vuelta de la esquina y, sin embargo, año tras año, ese nirvana de seguridad demuestra estar fuera de nuestro alcance. Ahora, por primera vez, una forma viable de autenticación sin contraseña está a punto de estar disponible para las masas en la forma de un estándar adoptado por Apple, Google y Microsoft que permite contraseñas en todas las plataformas y servicios.

Los esquemas de eliminación de contraseñas lanzados en el pasado sufrieron una serie de problemas. Una falla importante fue la falta de un mecanismo de recuperación viable cuando alguien perdió el control de los números de teléfono o tokens físicos y teléfonos vinculados a una cuenta. Otra limitación fue que la mayoría de las soluciones terminaron fallando, de hecho, sin contraseña. En cambio, dieron a los usuarios opciones para iniciar sesión con un escaneo facial o una huella digital, pero esos sistemas terminaron recurriendo a una contraseña, y eso significó phishing, reutilización de contraseñas y contraseñas olvidadas, todas las razones por las que odiamos las contraseñas. no te vayas

un nuevo enfoque

Lo que es diferente esta vez es que Apple, Google y Microsoft parecen estar de acuerdo con la misma solución bien definida. No solo eso, sino que la solución es más fácil que nunca para los usuarios y es menos costosa para grandes servicios como Github y Facebook. También ha sido meticulosamente diseñado y revisado por expertos en autenticación y seguridad.

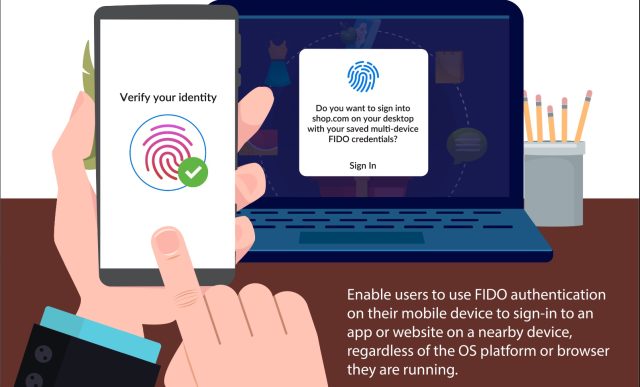

Alianza FIDO

Los métodos actuales de autenticación multifactor (MFA) han logrado importantes avances en los últimos cinco años. Google, por ejemplo, me permite descargar una aplicación de iOS o Android que utilizo como segundo factor al iniciar sesión en mi cuenta de Google desde un dispositivo nuevo. Basado en CTAP, abreviatura de protocolo de cliente a autenticador— Este sistema usa Bluetooth para garantizar que el teléfono esté cerca del nuevo dispositivo y que el nuevo dispositivo esté, de hecho, conectado a Google y no a un sitio web disfrazado de Google. Eso significa que no es phishing. El estándar garantiza que el secreto criptográfico almacenado en el teléfono no se pueda extraer.

Google también ofrece una Programa de Protección Avanzada que requiere claves físicas en forma de dongles independientes o teléfonos de usuario final para autenticar los inicios de sesión desde nuevos dispositivos.

La gran limitación ahora es que MFA y la autenticación sin contraseña se implementan de manera diferente, si es que lo hacen, por cada proveedor de servicios. Algunos proveedores, como la mayoría de los bancos y servicios financieros, aún envían contraseñas de un solo uso por SMS o correo electrónico. Reconociendo que estos no son medios seguros para transportar secretos sensibles a la seguridad, muchos servicios han cambiado a un método conocido como TOTP, abreviatura de contraseña de un solo uso basada en el tiempo— para permitir la adición de un segundo factor, que efectivamente aumenta la contraseña con el factor “algo que tengo”.

Las claves de seguridad físicas, los TOTP y, en menor medida, la autenticación de dos factores a través de SMS y correo electrónico representan un importante paso adelante, pero quedan tres limitaciones principales. Primero, los TOTP generados a través de aplicaciones de autenticación y enviados por mensaje de texto o correo electrónico. son phishing, al igual que las contraseñas normales. En segundo lugar, cada servicio tiene su propia plataforma MFA cerrada. Esto significa que incluso cuando se utilizan formas antiphishing de MFA, como claves físicas independientes o claves basadas en teléfonos, el usuario necesita una clave separada para Google, Microsoft y todas las demás propiedades de Internet. Para empeorar las cosas, cada plataforma de sistema operativo tiene diferentes mecanismos para implementar MFA.

Estos problemas dan paso a un tercero: la absoluta inutilidad para la mayoría de los usuarios finales y el costo y la complejidad no triviales que enfrenta cada servicio cuando intenta ofrecer MFA.

“Introvertido. Solucionador de problemas. Aficionado total a la cultura pop. Estudiante independiente. Creador”.